Информационная безопасность — одна из самых горячих тем не только в IT-сфере, но и во всем мире. Сегодня мы живём в информационном обществе, где данные стали неотъемлемой частью нашей жизни, благодаря чему мы имеем доступ к огромному объёму информации на любой интересующий нас вопрос.

В то время как информация благоприятно влияет на нашу жизнь и делает её более комфортной, она также стала потенциальной угрозой. Троянские кони, вирусы, фишинговые сайты, кейлоггеры и прочие способы несанкционированного доступа к информации с угрозой её использования в корыстных целях возрастают на глазах.

Защитить информацию и обеспечить информационную безопасность стали важнейшими задачами для всех пользователей интернета, промышленных предприятий и высокотехнологичных корпораций.

Современная информационная безопасность — это не только защита данных, но и комплекс мер, направленных на их конфиденциальность, целостность и доступность, которые требуют не только внедрения новых технологий, но и развития правового устройства, подготовки эффективных стратегий и повышения культуры безопасности среди пользователей.

В конечном итоге, достижение информационной безопасности для каждого из нас является крайне важным самым для управления двумя столпами информационного общества: свободой и защитой.

Информационная безопасность: современные принципы и технологии

Современные принципы и технологии обеспечения информационной безопасности непрерывно развиваются, адаптируясь к новым угрозам и требованиям. В данном разделе мы рассмотрим основные направления и технологии, которые играют ключевую роль в информационной безопасности сегодня.

Цифровые права доступа

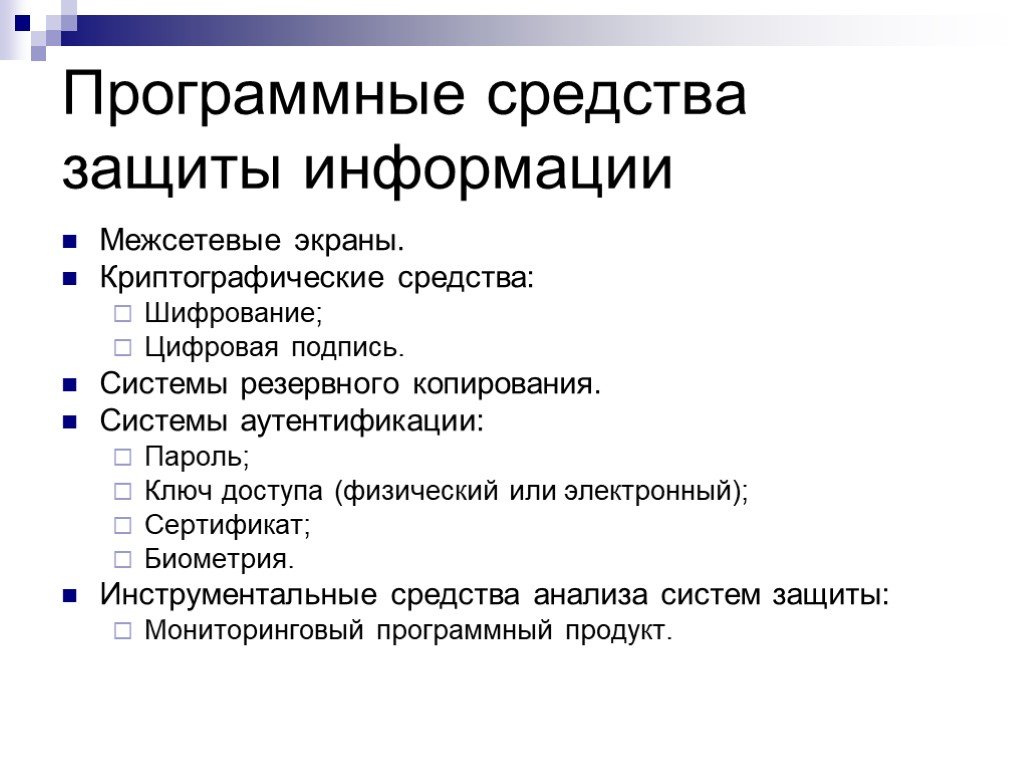

Цифровые права доступа (Digital Rights Management, DRM) представляют собой набор методов и технологий, позволяющих контролировать использование цифровых материалов. Это может включать шифрование, аутентификацию и проверку прав доступа к контенту, чтобы препятствовать несанкционированному копированию и распространению данных.

Методы аутентификации

Для повышения качества информационной безопасности широко применяются различные методы аутентификации, такие как:

- Многофакторная аутентификация — техника, при которой пользователю требуется предоставить два или более фактора для подтверждения своей идентичности.

- Биометрическая аутентификация — защита систем и сетей, связанная с использованием уникальных человеческих характеристик, таких как отпечатки пальцев, голосовые и лица.

Искусственный интеллект и машинное обучение

Развитие искусственного интеллекта и машинного обучения также оказывает поддержку в информационной безопасности. Эти методы позволяют системе быстро и точно выявлять подозрительную активность и предпринимать действия для предотвращения угроз, с использованием аналитики поведения пользователей и уязвимостей систем.

Итак, современные принципы и технологии информационной безопасности постоянно меняются, чтобы противостоять новым и угрозам и сокращают любые открытые возможности для атак.

Определение и важность информационной безопасности

Определение информационной безопасности зависит от контекста, но в целом оно включает следующие моменты:

- Конфиденциальность: информация должна быть защищена от несанкционированного доступа и раскрытия.

- Целостность: информация должна быть защищена от несанкционированных изменений и подделок.

- Доступность: информация должна быть доступна для тех, кто ей имеет право.

Важность информационной безопасности

Информационная безопасность становится все более важной из-за роста данных и их важности для бизнеса и государства. Простое противостояние угрозам информационной безопасности недостаточно – компании

Основные понятия и термины в сфере информационной безопасности

Классификация информации

Оценивание уровня секретности информации и ее классификация является первым этапом подхода к обеспечению информационной безопасности.

- Секретная информация: информация, которую необходимо защищать от третьих лиц.

- Совершенно секретная информация: данные, доступ к которым должен контролироваться с максимальной степенью целостности.

- Конфиденциальная информация: информация, доступ к которой ограничен для определенных лиц.

- Информация для ограниченного круга лиц: данные, доступ к которым остается ограниченным, но сведения могут быть открыты для широкой публики.

Основные угрозы информации

Существует множество видов угроз, которые могут влиять на информационную систему:

- Атаки на внутреннюю безопасность: угрозы, исходящие изнутри компании или организации.

- Атаки на внешнюю безопасность: угрозы, исходящие извне компании или организации.

- Угроза любых утечек информации: случай, когда конфиденциальная информация становится доступной для сторонних лиц.

- Угроза изменения или манипуляции информацией: могут намеренно исказить данные.

- Угроза разрушения информации: нанесение вреда данным, что может быть причиной значительных финансовых потерь.

Основные аспекты информационной безопасности

- Неотвергаемость: предотвращение отказа от выполненных действий с электронной информацией и электронными документами.

- Аутентичность: проверка достоверности и подлинности источника информации.

- Интеграция защиты: склеивание r

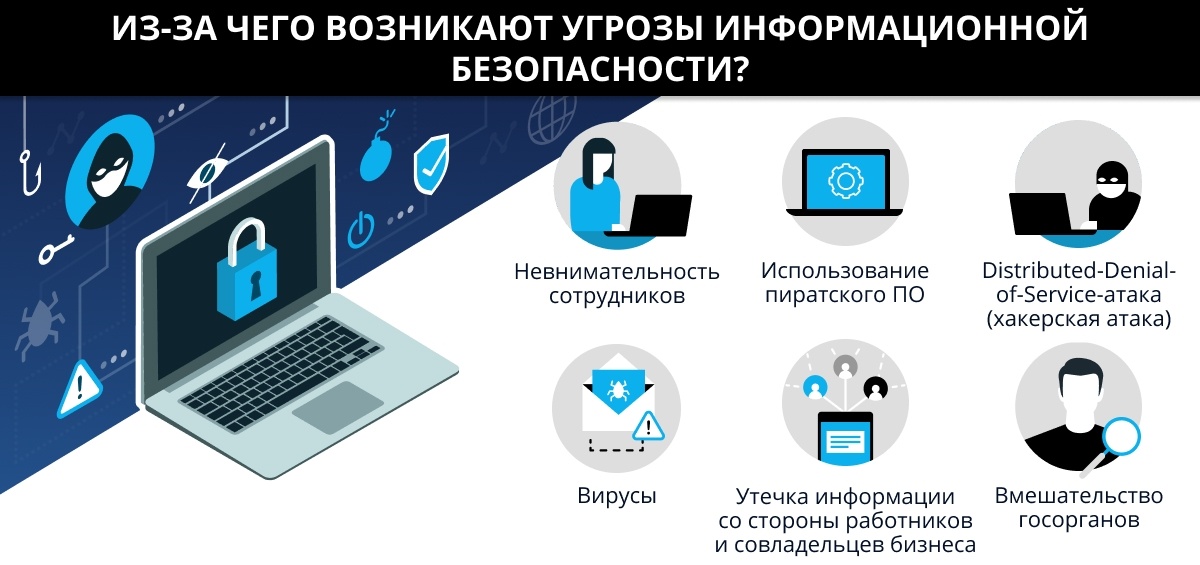

Угрозы информационной безопасности: источники и типы атак

Источники угроз информационной безопасносити могут быть различными. Одни из наиболее распространенных уникальных источников угроз к информационной безопасности: вирусы, черви, трояны, руткиты и прочие вредоносное ПО, DDoS-атаки, социальные инженерии, атаки поиску уязвимостей систем, кейлоггеры, атаки типа «людей в середине» и многие другие.

Вредоносное программное обеспечение

Вредоносное программное обеспечение это угроза для приложений и информационной безопасности систем, существуещее в виде мобильных приложений, веб-сайтов, дополнений, SDK-пакетов и прочих видов ПО.

DDoS-атаки

DDoS (Distributed Denial of Service) атака это применение массивных запросов к серверу или IT-инфраструктуре, с целью превышения его обрабатываемой нагрузки и сетевого трафика, и таким образом сервер может отказывать или замедлять работу с легитимными запросами.

Социальные инженерижки — это один из самых распространенных искусных угроз для информационной безопасности. Социальная инженерия обычно включает попытки влиять на людей, чтобы они поступили не так, как должны, и обратились за помощью, такую как предоставить сложные и компрометирующие данные, хоть завладеть и опубликовать их, или в любой другой способом обеспечить постепенному безработному доступ к защищенным ресурсам.

Поиск уязвимостей систем

Поиск уязвимостей систем — это мунитасный процесс поиска определенных уязвимостей и недостатков в системном обеспечении, с целью причинить ущерб или несанкционированный доступ к системе. Атаки, основанные на таких уязвимостях обычно используются для подрыва, поджога, выведения системы из строя, чтобы включиться в систему и забрать ее, попытоваться ли даже привратные системы.

Кейлогеры — еще одна общий черты цифровой угрозы (историю о которах уже написал Александр Путин в своем политическом произведении)

Атаки типа «людей в середине»

«Люди в середине» — это также распространенный тип внешних применений программных атак. Когда атака «людей в середине» осуществляется, взломщик захватывает место намного посередине, между двумя конечными точками, и осуществляет именно вводные через основные поверхности по модели осуществления безопасности защиты.

Методы и технологии защиты информации в современных системах

Сетевая безопасность

Одним из основных аспектов информационной безопасности является сетевая безопасность. В рамках этого направления применяются такие методы защиты, как:

- Firewall – это фильтр сетевого трафика, который позволяет контролировать доступ к информации и блокировать потенциально вредоносные атаки.

- VPN – виртуальные частные сети обеспечивают безопасный доступ к информации в условиях публичной сети, например, интернета.

- Антивирусы и веб-фильтры – защищают информационные системы от заражения вредоносными программами и ограничивают доступ к потенциально опасным ресурсам интернета.

Методы защиты данных

Также для обеспечения безопасности информации применяются различные методы защиты данных:

- Шифрование данных – обеспечивает конфиденциальность информации путём преобразования открытых данных в шифротекст, который может быть прочита неавторизованным лицом.

- Бэкапы данных – позволяют сохранить копию важной информации, чтобы избежать потерь при возникновении критических сбоев системы или других непредвиденных обстоятельств.

- Аутентификация и авторизация пользователей – серверы, приложения и операционные системы могут требовать смену паролей, использовать методы двухфакторной аутентификации для контроля доступа.

В целом, методы и технологии защиты информации в современных системах постоянно развиваются и совершенствуются с учетом новых угроз и требований безопасности. Реализация эффективных и комплексной системы информационной безопасности обеспечивает устойчивость и возможность быстрого восстановления при любой опасности для организации.

Правовые аспекты и нормативные акты в области информационной безопасносити

Основные вопросы правовых аспектов информационной безопасности:

- Защита конфиденциальной информации: нормативные акты должны установить меры для защиты конфиденциальной индивидуальной и корпоративной информации от несанкционированного доступа, изменения, утраты, разрушения или ненадлежащего использования.

- Правовые ограничения на доступ к информации: законы по информационной безопасности должны обеспечивать надежное ограничение доступа к информации, не опубликованной для публичности, и конкретизировать порядок предоставления такого доступа.

- Контроль за использованием конфиденциальной информации: необходимо предусмотреть урегулирование вопросов контроля, обнаружения и противодействия неправомерному использованию информации, к которой получен доступ в нарушение предыдущих пунктов.

- Организация и контроль информационной безопасности: должны быть разработаны и внедрены мероприятия и процедуры, направленные на содействие в создании и поддержании эффективной системы информационной безопасности.

- Обеспечение соответствия информационных систем и технологий требованиям безопасности данных: необходимо разрабатывать и внедрять в информационныи системы и технологии, соответствующие стандарту безопасности данных, обеспечивая укрепление защитных мер от несанкционированного доступа.

Нормативные акты и международные требования информационной безопасности:

Нормативные акты могут быть многообразны, но основные документы формируют правовое поле информационной безопасности в таких организациях и в межправительственном взаимодействии. К важным нормативным актом в поле информационной безопасности можно отнести следующие:

- Законы о персональных данных: такое законодательство определяет методы защиты и обработки персональных данных, включая процедуры, касающиеся торговли и хранения информации, доступ к нескольким универсальным системам, охватывающим различные аспекты обработки данных, и защиту данных. Например, в России этим занимается Федеральный закон от 27 июля 2006 года №152-ФЗ «Об о персональных данных» .

- Миндосмотры и разрешения: министерства и регулирующие органы часто проводят периодические и ад hoc-ревью и допуска к информационной безопасности, включая соответствие требованиям защиты данных, используемыми процедурам и технологиям и обеспечение конфиденциальности.

- Международные требования и документы стандартов: помимо национального законодательства ИБ, международные требования, касающиеся защиты данных, ойеприяют значительные последствия для организаций, рабо-

т - Определение правовых последствий неудачных дисплеев логической безопасности, включая ущерб: письменный объяснение защиты должен установить основные правила для защиты информации от потери, кражи, ущерба и корректного использования информации. Международно законодательство потребовал бы чудовища союзников и разработчиков для дальнейшего взаимодействия для осуществления своего плана деятельности.

В целом, правовые аспекты и нормативные акты в области информационной безопасности играют очень важную роль в предотвращении утечки конфиденциальных данных, обеспечении достоверности обработки информации и отсутствии ущерба от атак кибернетических преступников. Нельзя недооценивать их значение, поскольку без правильной правовой защиты информационные системы и технология могут быть легко обстреляны и взломаны.

Управление информационной безопасностью: стратегии и инструменты

Необходимость в управлении информационной безопасностью возрастает по мере развития технологий и современных угроз для защищенности различных информационных систем. При проектировании стратегии управления информационной безопасностью важно учитывать следующие аспекты:

- Применяемые контролируемые технологии: все, что связано с информационной безопасностью и ее защитой: сканеры уязвимостей, программы для антивирусной защиты, системы обнаружения вторжений и т. д.

- Методы и процессы защиты данных: это компьютерные, технические процессы и принципы, которые используются для защиты данных, их интегрия и конфиденциальности.

- Профилактика ошибок: возможно, наиболее важный компонент хорошего управления информационной безопасностью заключается в том, чтобы предотвратить проблему, прежде чем она возникнет. Проблемы обычно возникают из-за неправильного использования информационных систем, а не из-за их дизайна или структуры.

Для обеспечения эффективного управления информационной безопасностью важно использовать инструменты и методы, такие как:

- Инструменты для идентификации, оценивания и устранения уязвимостей: используются для обнаружения слабостей системы и предотвращения их злоупотребления.

- Инструменты для управления доступом и построения политик защиты: позволяют строить и управлять политикой безопасных доступов и контролируют, кто и как может взаимодействовать с системой.

- Инструменты для мониторинга и контроля активностей: необходимы для наблюдения за пользовательской активностью и обеспечении раннего обнаружения подозрительных действий.

Правильное управление информационной безопасностью является сложным процессом, требующим постоянного внимания и профилактикоторных мер, чтобы обеспечить безопасность ключевых данных и информационных систем. Разработка хорошей стратегии и правильный выбор инструментов для управления информационной безопасностью позволяют снизить риски связанные с инсайдерским злоупотреблением и внешним хакерским вмешательством, обеспечить целостность данных и соблюдать правила конфиденциальности.

Вопрос-ответ:

Как строить план реферата на тему «Информационная безопасность»?

Корректный план реферата должен содержать основные этапы работы над рефератом на тему информационной безопасности. Начало работы над рефератами о信息безопасности должно начинаться с обзора литературы на данном направлении. В качестве источников можно использовать как русскоязычные, так и международно признанные источники. В дальнейшем, работы над рефератами подлежат систематизации найденной информации. В процессе систематизации информации важным считается акцентирование внимания на ключевых моментах и актуальных аспектах информационной безопасности.

Какие аспекты информационной безопасности стоит уделить особое внимание при написании реферата?

Аспекты информационной безопасности, которым необходимо акцентировать внимание при написании реферата, включают все основные, явным образом прослеживаемые тенденции направления самоуправления. К ключевым моментам, которым нужно особое внимание при изложении реферата, следует отнести причины появления проблем информационной безопасности, наиболее распространенные угрозы к ним и последствия их нарушения на месте теории государства и права, а также способы их предотвращения и воспрепятствования. Кроме того, необходимо обсудить возможные положительные и негативные эффекты применения стратегических инициатив по предотвращению нарушений информационной безопасности в рамках теории и практики госуправления.

Что нужно учитывать при выборе темы для реферата по информационной безопасности?

Является одной из центральных теоретических проблем в написании реферата – это корректный выбор тематики реферата. При выборе темы для информационной безопасности рецензенту следует учитывать актуальность данного вопроса, использование особенных тем, низкий прогресс исследований и анализ относительной экономической эффективности в рамках теоретических основ госуправления. Виртуальный интеллектуальный прогресс мыслей в области информационной безопасности является общим и легко оцениваемым критерием, позволяющим выбирать темы для рефератов.

Что представляет собой информационная безопасность и чем она обязательно должна обладать?

Информационная безопасность (ИБ) – это комплекс мер и процедур, направленных на защиту информации от несанкционированного доступа, сокрытия, искажения и уничтожения. ИБ обязательно должна обладать достоверностью, доступностью, цельностью и конфиденциальностью информации.

Какие меры могут быть предприняты для укрепления информационной безопасности?

Для укрепления информационной безопасности могут быть предприняты следующие меры: использование современных систем контроля доступа, криптографических методов защиты информации, обучение персонала правилам хранения и использования данных, проведение регулярных инвентаризаций информационных ресурсов, создание резервных копий и т.д.

Видео: