Государственное автономное

профессиональное образовательное учреждение

Владимирской области

«Гусь-Хрустальный технологический колледж»

им. Г.Ф. Чехлова

(ГАПОУ ВО «ГХТК»)

Специальность

09.02.02 Компьютерные сети

Курсовая работа

по

МДК 02.02 «Организация администрирования

компьютерной сети»

На тему: Администрирование

компьютерной сети торгового центра

|

|||

|

|||

Гусь-Хрустальный,

2019

Содержание

|

ВВЕДЕНИЕ |

3 |

|

ГЛАВА 1. ОСНОВНЫЕ ПОНЯТИЯ ОРГАНИЗАЦИИ |

5 |

|

ГЛАВА 2. АНАЛИЗ ТОРГОВОГО ЦЕНТРА RED |

11 |

|

ГЛАВА 3. АДМИНИСТРИРОВАНИЕ |

14 |

|

3.1 Коммутаторы |

14 |

|

3.2 Настройка сервера |

15 |

|

ЗАКЛЮЧЕНИЕ |

25 |

|

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ |

26 |

ВВЕДЕНИЕ

Возникновение

компьютерных сетей с целью упрощения рабочего процесса и разделение членов

предприятия на группы для выполнения определённых функций, повлекло за собой

появления целого ряда задач, связанных с обеспечением созданных сетей и

постоянным наблюдением за их работоспособностью. Со временем на предприятиях

стали организовывать отдельно независимые отделы, которые выполняли функцию

администрирования компьютерной сети предприятия и назывались IT-отделами.

При создании компьютерной

сети в крупном предприятии необходимо учитывать большое количество критериев,

что и составляет сложность сетевого администрирования.

Актуальность заключается

в тенденциях современного развития компьютерных сетей. Так как компьютерные

сети проникли во все сферы деятельности человека, даже посещение торгового

центра не исключает необходимость подключения к Wi—Fi-сети,

сохранение безопасности посетителей посредствам IP-камер,

приобретение товара при помощи online-касс,

всё это не иначе как взаимосвязь современного мира с компьютерными

технологиями.

Цель: дать подробную характеристику

администрирования компьютерной сети торгового центра.

Для достижения

поставленной цели ставятся следующие задачи:

—

описать

логическую топологию сети;

—

проанализировать

и обосновать выбор программного обеспечения хостов сети;

—

установить,

настроить программное обеспечение рабочих станций;

—

настроить права

доступа пользователей сети;

—

произвести

администрирование компьютерной сети (настройку серверов, групповых политик,

файловых хранилищ, обеспечение безопасности сети).

Объект: компьютерная сеть.

Предмет: организация

администрирования компьютерной сети торгового центра.

Методологической базой

для написания работы послужили общенаучные методы исследования: обобщения,

анализа и синтеза, систематизации, а также изучение научной и учебной

литературы, технических справочников, самоучителей, материалы различных

Интернет-ресурсов.

Курсовая работа состоит

из введения, трёх глав, заключения и списка используемых источников. Первая глава

посвящена основным понятиям компьютерной сети и организации администрирования.

Во второй главе произведён анализ торгового центра. В третьей главе произведено

администрирование компьютерной сети.

ГЛАВА 1. ОСНОВНЫЕ ПОНЯТИЯ ОРГАНИЗАЦИИ

АДМИНИСТРИРОВАНИЯ КОМПЬЮТЕРНОЙ СЕТИ

Электронно-вычислительная

машина (ЭВМ) – комплекс технических, аппаратных и программных средств,

предназначенных для автоматической обработки информации, вычислений,

автоматического управления.

Персональный компьютер

(ПК или ПЭВМ) – настольная микро-ЭВМ, имеющая эксплуатационные характеристики

бытового прибора и универсальные функциональные возможности

Компьютерная сеть (КС) – совокупность

узлов, соединённых посредствам линии связи для передачи данных между ними.

Узел сети – это любое

активное оборудование, соединенное с другими устройствами этой сети, и

являющееся ее частью.

Сетевое оборудование —

устройства, необходимые для работы компьютерной сети (маршрутизатор,

коммутатор, концентратор, патч-панель и др.) Можно выделить активное и

пассивное сетевое оборудование.

Коммутатор – устройство,

предназначенное для соединения нескольких узлов компьютерной сети в пределах

одного или нескольких сегментов сети.

Роутер (маршрутизатор) – специализированный

компьютер, который пересылает пакеты между различными сегментами сети на основе

правил и таблиц маршрутизации.

Линии связи бывают:

Беспроводная линия связи Wi—Fi

– технология беспроводной локальной сети с устройствами на основе стандартов

IEEE 802.11. Логотип Wi-Fi является торговой маркой Wi-Fi Alliance. Под

аббревиатурой Wi-Fi (от английского словосочетания Wireless Fidelity, которое

можно дословно перевести как «беспроводная привязанность»)

Коаксиальный кабель –

электрический кабель, состоящий из центрального проводника и экрана,

расположенных соосно и разделённых изоляционным материалом или воздушным

промежутком. Очень редко используется в современных компьютерных сетях.

Витая пара –вид кабеля

связи. Представляет собой одну или несколько пар изолированных проводников,

скрученных между собой (с небольшим числом витков на единицу длины), покрытых

пластиковой оболочкой.

Волоконно-оптический

кабель – кабель на основе волоконных световодов, предназначенный для передачи

оптических сигналов в линиях связи, в виде фотонов (света), со скоростью

меньшей скорости света из-за непрямолинейности движения.

Рабочая станция – комплекс

аппаратных и программных средств, предназначенных для решения определённого

круга задач.

Рабочая группа – группа

рабочих станций, объединённых в одну сеть для выполнения определённого круга

задач.

Одноранговая сеть – сеть,

основанная на равноправии её участников.

Централизованная сеть –

сеть где сервер выполняет главные обеспечительные функции.

Выделенная рабочая

станция – специализированный компьютер или специализированное оборудование для

выполнения на нём сервисного программного обеспечения.

Сервер – компьютер,

выделенный из группы персональных компьютеров (или рабочих станций) для

выполнения какой-либо сервисной задачи без непосредственного участия человека.

Сервер и рабочая станция могут иметь одинаковую аппаратную конфигурацию, так

как различаются лишь по участию в своей работе человека за консолью.

Существует большое

количество различны видов технологий соединения рабочих станций

Топология сети – геометрическая

форма и физическое расположение компьютеров по отношению друг к другу.

Топология сети позволяет сравнивать и классифицировать различные сети.

Различают три основных вида топологии:

Топология шина – представляет

собой общий кабель (называемый шина или магистраль), к которому подсоединены

все рабочие станции.

Топология кольцо – каждый

компьютер соединён линиями связи только с двумя другими: от одного он только

получает информацию, а другому только передаёт.

Топология звезда –

базовая топология компьютерной сети, в которой все компьютеры сети присоединены

к центральному узлу (обычно коммутатор), образуя физический сегмент сети.

Обычно топология звезда является одноранговой.

Топология «Звезда» является самой популярной, а также основой для

функционирования всех современных сетей: и дома, и в офисе. Для соединения

узлов сети требуется устройство — коммутатор, к которому подключаются все

компьютеры сети. Для беспроводной сети таким коммутатором является беспроводная

точка доступа.

Большое достоинство

звезды состоит в том, что все точки подключения собраны в одном месте. Это

позволяет легко контролировать работу сети, локализовать неисправности путем

простого отключения от центра тех или иных абонентов (что невозможно, например,

в случае шинной топологии), а также ограничивать доступ посторонних лиц к

жизненно важным для сети точкам подключения. К периферийному абоненту в случае

звезды может подходить как один кабель (по которому идет передача в обоих

направлениях), так и два (каждый кабель передает в одном из двух встречных

направлений), причем последнее встречается гораздо чаще.

Топологию отличают высокая масштабируемость сети, удобный

поиск неисправностей, высокая производительность, гибкие возможности

администрирования. Недостатками являются то, что выход из строя центрального

концентратора прекращает работу сети, а также достаточно высокая стоимость реализации, так как

требуется большое количество кабеля

к тому же число рабочих станций ограничено количеством портов в центральном

концентраторе.

Иерархическая топология –

одна из разновидностей топологии звезда, в которой существует выделенная ЭВМ

(сервер).

Active Directory

позволяет администраторам использовать групповые политики для обеспечения

единообразия настройки пользовательской рабочей среды, развёртывать ПО на

множестве компьютеров, устанавливать обновления ОС, прикладного и серверного ПО

на всех компьютерах в сети, так же Active Directory хранит данные и настройки

среды в централизованной базе данных. Сети Active Directory могут быть различного

размера: от нескольких сотен до нескольких миллионов объектов.

Групповая политика — это

инструмент, доступный для администраторов, работающих с архитектурой Active

Directory. Он позволяет централизованно управлять настройками на клиентских

компьютерах и серверах, подключенных к домену, а также обеспечивает простой

способ распространения программного обеспечения.

Групповые политики

позволяют указать политики в одном месте для группы и применить к целевому

набору пользователей.

Active Directory объединяет

физическую и логическую структуру для компонентов сети. Логические структуры

Active Directory помогают организовывать объекты каталога и управлять сетевыми

учетными записями и общими ресурсами. К логической структуре относятся

следующие элементы: организационное подразделение — подгруппа компьютеров, как

правило, отражающая структуру компании; домен— это группа компьютеров,

совместно использующих общую БД каталога. Имена доменов Active Directory должны

быть уникальными.

Настройка политик групп:

администрация, безопасность, хозчасть, торговые точки, зоны посетителей.

Физические элементы

помогают планировать реальную структуру сети. На основании физических структур

формируются сетевые связи и физические границы сетевых ресурсов. К физической

структуре относятся следующие элементы: подсеть — сетевая группа с заданной

областью IP- адресов и сетевой маской; сайт — одна или несколько подсетей. Сайт

используется для настройки доступа к каталогу и для репликации.

Права доступа — набор

правил, разграничивающий доступ различных пользователей/групп пользователей

(ролей) к данным и элементам интерфейса любого программного продукта.

Для настройки прав

доступа в Active Directory существует специальный инструмент «групповая

политика», с помощью которого можно настроить параметры для определенного

набора пользователей или компьютеров внутри домена.

В

AD существует два типа групп:

Группа

безопасности – этот тип группы используется для

предоставления доступа к ресурсам. Например, вы хотите предоставить

определенной группе доступ к файлам в сетевой папке. Для этого нужно создать

группу безопасности.

Группа

распространения – данный тип групп используется для

создания групп почтовых рассылок (как правило используется при установке

Microsoft Exchange Server). Письмо, отправленное на такую группу, дойдет всем

пользователям группы. Это тип группы нельзя использовать для предоставления

доступа к ресурсам домена. Для каждого типа группы существует три области

действия:

Локальная

в домене —

используется для управления разрешениями доступа к ресурсам (файлам, папкам и

другим типам ресурсам) только того домена, где она была создана. Локальную

группу нельзя использовать в других доменах (однако в локальную группу могут

входить пользователи другого домена). Локальная группа может входить в другую

локальную группу, но не может входить в глобальную.

Глобальная

группа –

данная группа может использоваться для предоставления доступа к ресурсам

другого домена. В эту группу можно добавить только учетные записи из того же

домена, в котором создана группа. Глобальная группа может входить в другие

глобальные и локальные группы.

Универсальная

группа —

рекомендуется использовать в лесах из множества доменов. С помощью нее можно

определять роли и управлять ресурсами, которые распределены на нескольких доменах.

В том случае, если в вашей сети имеется много филиалов, связанных медленными

WAN каналами, желательно использовать универсальные группы только для редко

изменяющихся групп. Так как изменение универсальной группы вызывает

необходимость репликации глобального каталога во всем предприятии.

ГЛАВА 2. АНАЛИЗ ТОРГОВОГО

ЦЕНТРА RED

Торговый центр – это

здание в котором предоставляется аренда торговых точек для частных продавцов,

торговых компаний и сетей.

Торговая точка – это

место приобретения предлагаемых товаров, в которых необходимы, в настоящее

время, наличие касс и компьютеров для предоставления услуг покупателям.

Торговый центр RED(ТЦ)

– это трёхэтажное здание, вокруг которого большая стоянка, в него существует

два входа, на первом этаже расположен пост охраны и склад, прилегающий к

зданию, на втором этаже находятся управленческие отделы. Это большой торговый

центр, в котором порядка ста независимых торговых точек и на каждом из этажей

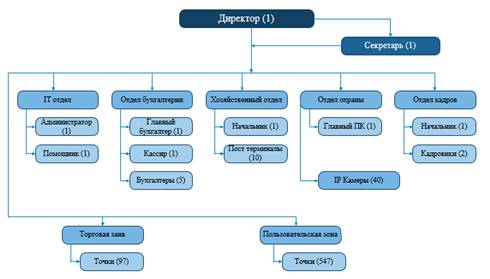

находятся зоны отдыха для посетителей. Логическая схема взаимодействия

персонала и количество необходимых подключений указанно в схеме на рисунке 1.

В торговом центре RED(ТЦ)

существуют семь отделов:

1.

Отдел управления

включает в себя директора и его секретаря

2.

IT-отдел в котором находятся

администратор с его помощником

3.

Отдел

бухгалтерского учета и отчетности состоит из главного бухгалтера, кассира

выдачи зарплаты и из пяти бухгалтеров

4.

Хозяйственный отдел

состоит из начальника по хозяйственной части и десяти сотрудников склада

5.

Отдел охраны

состоит из группы охранников в число, которых входит сотрудник, наблюдающий за

безопасностью ТЦ при помощи видеокамер.

6.

Отдел кадров в

котором находятся начальник и два специалиста по кадрам

7.

Также существует

торговая зона, в которой 97 (девяносто семь торговых) точек.

Рисунок 1 – логическая схема взаимодействия персонала

Для такого крупного

предприятия необходим тщательный выбор топологии и технологий линий связи

посредствам коммуникационных технологий, учитывая при этом сферу деятельности

этого предприятия и его физические особенности.

Для предприятия RED(ТЦ)

подходит иерархическая топология. Так как в сети достаточно большое количество

узлов и необходима большая скорость на них, то для соединения сервера с главным

коммутатором выбирается оптический кабель, а для соединения главного

коммутатора с распределительными (второстепенными) выбирается кроссовая витая

пара, а для соединения распределительных коммутаторов с конечными узлами

достаточно обычной четырёхжильной витой пары (двупарной). Также в связи с тем,

что в RED(ТЦ) присутствует склад с пост-терминалами или места для отдыха

посетителей появляется необходимость в установке точек доступа Wi—Fi.

В целях безопасности необходимо видеонаблюдение, а именно IP-камеры.

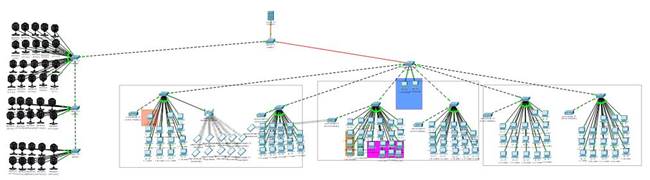

Таким образом в RED(ТЦ)

97 ПК для торговых точек, 15 ПК для управленческого персонала, 40 IP-камер

(10 уличных и 30 внутренних), 11 коммутаторов (два главных), 6 точек доступа

(для посетителей), 10 терминалов (обслуживание склада), 1 точка доступа (для

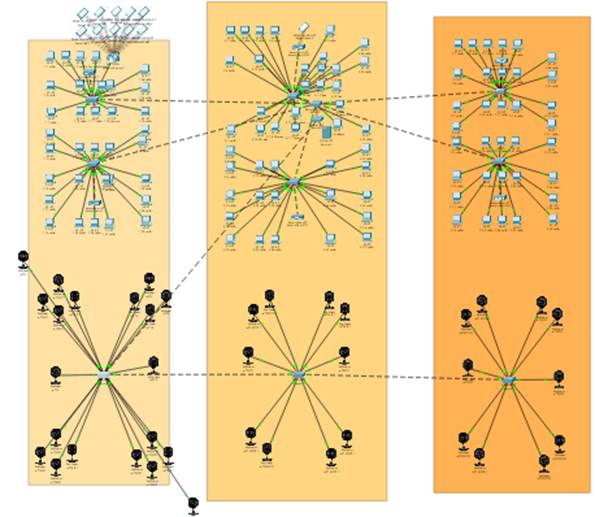

терминалов склада), серверная ЭВМ (смотреть Рисунок 2). На рисунке 3

предоставлена физическая схема сети, где в целях удобства IP-камеры

не наложены на схему.

Рисунок 2 – логическая схема сети

предприятия.

Рисунок 3– физическая схема сети

предприятия.

Для предприятия с таким

большим количеством узлов необходимы служба DHCP

и DNS. Также роль Active Directory, которая

нужна для дальнейшей настройки прав доступа и групповых политик.

ГЛАВА 3. АДМИНИСТРИРОВАНИЕ КОМПЬЮТЕРНОЙ СЕТИ

3.1 Коммутаторы

Как показано на рисунке 4,

коммутатор имеет три порта для присоединения оптоволоконного кабеля и семь

разъёмов под RJ-45, но каждый из этих

десяти портов настроен на передачу со скоростью 1000 Mbps.

Это коммутатор является посредником между конечными коммутаторами и

непосредственно с сервером. К главному коммутатору присоединены два коммутатора

первый (Рисунок 5) предназначен для сети с компьютерами, а второй для сети с

видеокамерами (Рисунок 6).

Рисунок 4– главный коммутатор.

Рисунок 5 – коммутатор сети

компьютеров.

Рисунок 6 – коммутатор для IP-камер.

На рисунке 7 показан

конечный коммутатор, который соединяет пользователей с главным коммутатором.

Рисунок 7 – конечный коммутатор.

Порты, по которым

происходит соединение коммутатор-коммутатор, называется кроссовым соединением и

настраиваются специальным образом, а точнее в меню конфигурации необходимо

указать значение Trunk вместо значения Access.

3.2 Настройка сервера

Серверный компьютер

(Рисунок 8) имеет два порта оптического волокна: первый порт – вход из внешней

сети, предоставляет доступ, второй порт выход во внутреннюю сеть. Данный

компьютер играет роль маршрутизатора в сети и имеет следующие настройки.

Рисунок 8 – серверный компьютер

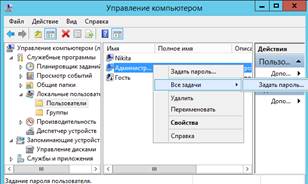

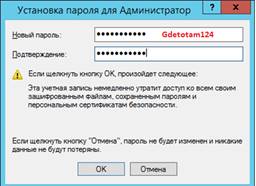

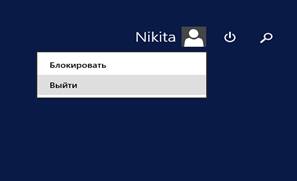

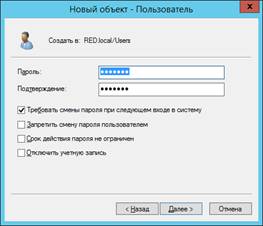

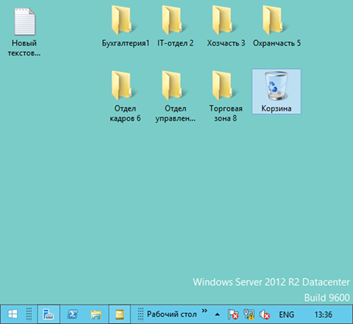

На сервере требуется

установка OS Windows

Server 2012 как показано на рисунке 9 и на

рисунке 10. Смена пароля и вход от имени администратора показаны на рисунке 11.

Рисунок 9 — установка Windows

Server 2012

Рисунок 10 — окончание установки Windows

Server 2012

Рисунок

11 – задание пароля, вход от имени администратора

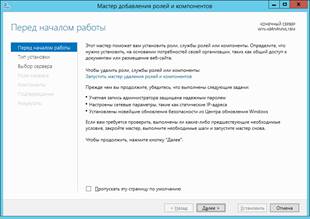

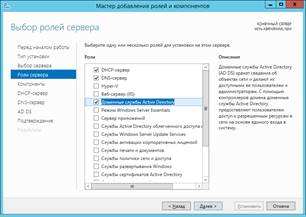

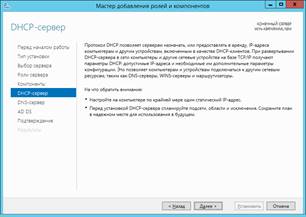

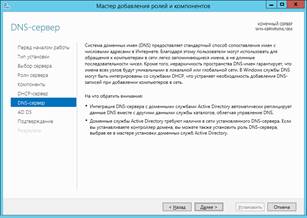

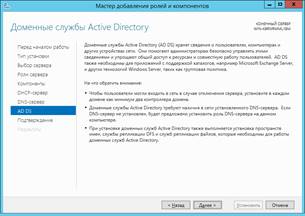

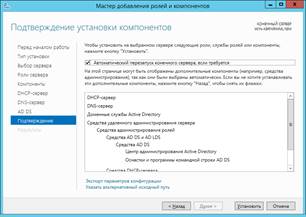

Роль сервера – это совокупность

программ, которые позволяют компьютеру выполнять определенную функцию для

пользователей или других компьютеров в сети. Роль определяет основную функцию

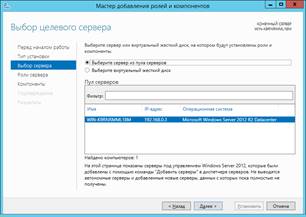

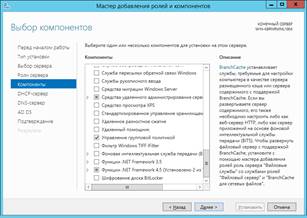

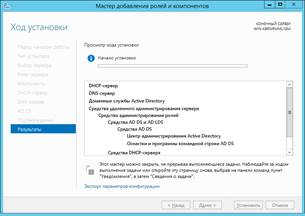

сервера, при этом один сервер может играть несколько ролей. На рисунке 12

и рисунке 13 отображён процесс

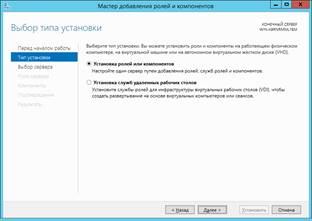

установки ролей.

Рисунок

12 – начало установки роли сервера

Рисунок

13 – процесс установки ролей

Рисунок

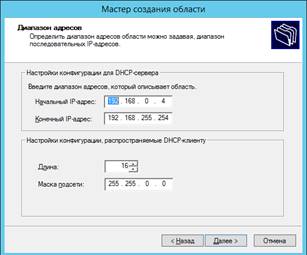

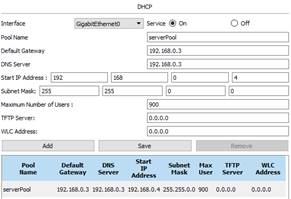

14 – настройка DHCP

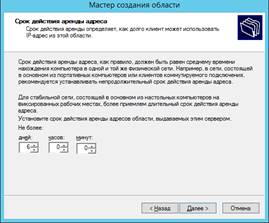

IP-адрес назначается

компьютеру от DHCP-сервера не на постоянное пользование, а на определенный срок

(Рисунок 14). Это называется арендой (lease time) IP-адреса. По истечении срока

аренды IP-адрес вновь считается свободным, и клиент должен запросить новый (он

может остаться тем же самым). Настройка и результат настройки DHCP

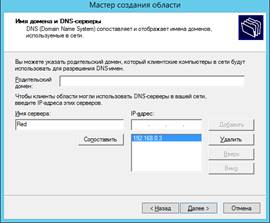

показаны на рисунке 14 и рисунке 15.

Рисунок 15 – результат настройки DHCP

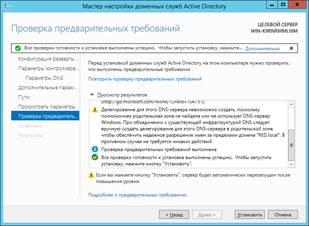

Сервер, на котором

расположена служба Active Directory, называется контроллером домена. Active

Directory имеет иерархическую структуру базы, состоящей из объектов. Объекты

разделяются на три основные категории: ресурсы (например, принтеры), службы

(например, электронная почта) и учётные записи (пользователей и компьютеров).

Active Directory предоставляет информацию об объектах, позволяет управлять

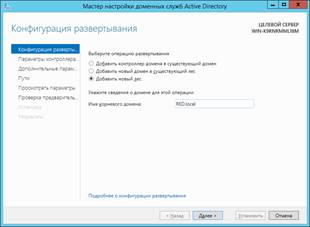

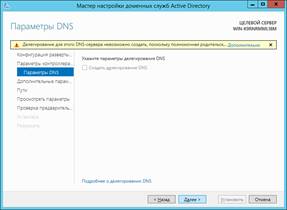

объектами и доступом к ним. Настройка AD

DS показана

на рисунке 16 и рисунке 17.

Рисунок

16 – создание нового леса с названием RED.local

Рисунок 17 – настройка роли Active

Directory

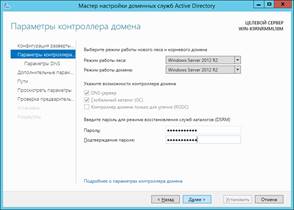

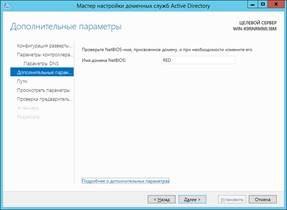

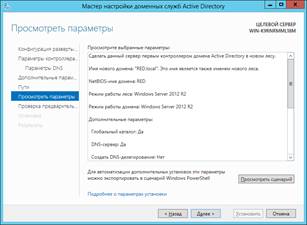

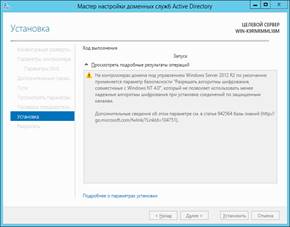

На рисунке 18 отображены

следующие параметры и их установка.

Сделать данный сервер

первым контроллером домена Active Directory в новом лесу.

Имя домена: «RED.local».

Это имя является также именем нового леса.

NetBIOS-имя домена: RED

Режим работы леса:

Windows Server 2012 R2

Режим работы домена:

Windows Server 2012 R2

Дополнительные параметры:

Глобальный каталог: Да

DNS-сервер: Да

Создать

DNS-делегирование: Нет

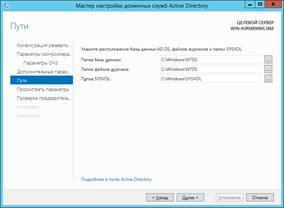

Папка базы данных:

C:WindowsNTDS

Папка файлов журнала:

C:WindowsNTDS

Папка SYSVOL:

C:WindowsSYSVOL

Служба DNS-сервера будет

настроена на этом компьютере.

Данный DNS-сервер будет

настроен в качестве предпочтительного DNS-сервера для этого компьютера.

Пароль администратора

нового домена будет таким же, как и пароль локального администратора этого

компьютера.

Рисунок

18 — настройка роли Active Directory

Рисунок

19 – процесс установки Active

Directory

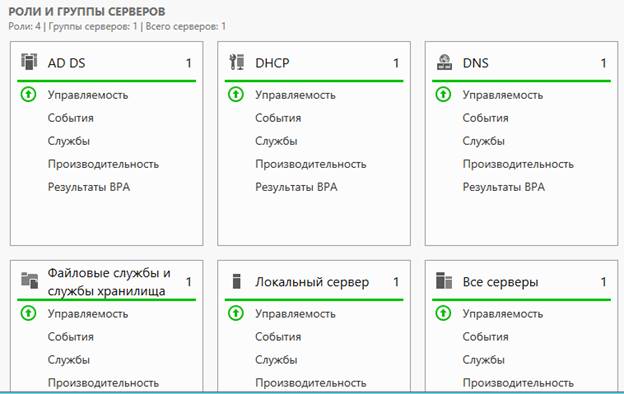

После

завершения всех действий по добавлению ролей получены следующие результаты:

установлена служба Active Directory

(Рисунок 19) и произведена пошаговая настройка, установлены и настроены роли

сервера, обеспечивающие работу DHCP и DNS. Роли и группы серверов показаны на

рисунке 20.

Рисунок

20 – установленные роли и группы серверов

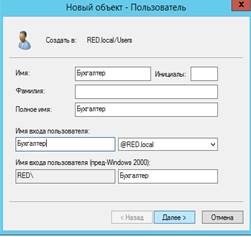

Рисунок

21 – добавление групп и пользователей

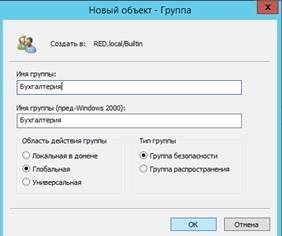

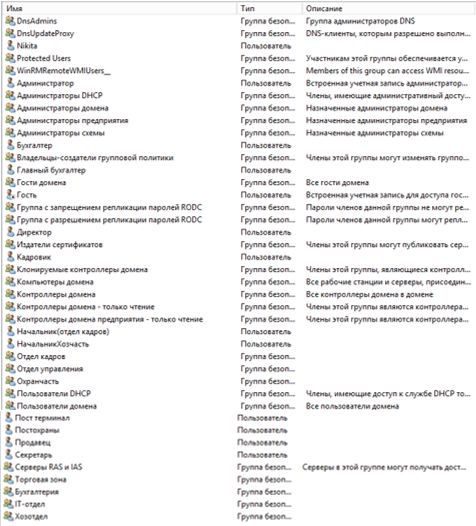

Глобальная

группа –

данная группа может использоваться для предоставления доступа к ресурсам

другого домена. В эту группу можно добавить только учетные записи из того же

домена, в котором создана группа. Глобальная группа может входить в другие

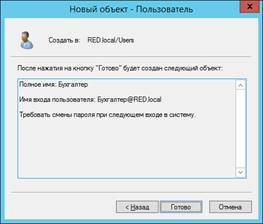

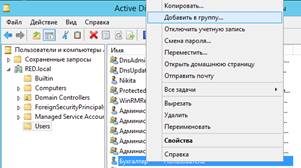

глобальные и локальные группы. На рисунке 21 показан процесс создания группы и

пользователя.

Группа

безопасности – этот тип группы используется для

предоставления доступа к ресурсам. Например, вы хотите предоставить

определенной группе доступ к файлам в сетевой папке. Для этого нужно создать

группу безопасности.

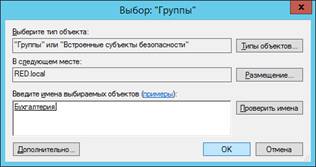

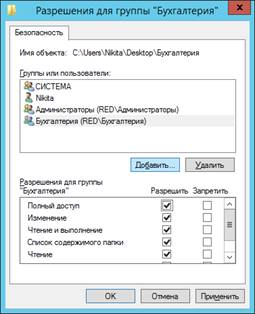

Добавление

пользователя в группу, выбор группы, разрешение группе доступа к папке

отображено на рисунке 22 Все существующие группы сети показаны на рисунке 23.

Рисунок

22 – настройка доступа

Формирование группы

является удобным инструментом, так как после добавления в неё пользователя не

приходится давать доступ каждому из них, а необходимо лишь открыть доступ

группе, в которую они входят. Таким образом настраиваются групповые политики и

становится удобным формирование прав доступа к основным папкам, находящимся в

памяти сервера.

Таким образом получилось

7 групп и 20 пользовательских учётных записей в которых настроены имя

пользователя, пороли входа. Все пользователи распределены в группы и имеют

полный доступ к специально созданным папкам.

Рисунок

23 – группы и пользователи, существующие в сети

ЗАКЛЮЧЕНИЕ

Целью курсового проекта

является составление характеристики администрирования компьютерной сети

торгового центра.

В ходе курсового проекта

выполнены следующие задачи:

—

описана

логическая топология сети;

—

проанализирован

выбор программного обеспечения;

—

произведена

настройка прав доступа пользователей;

—

произведено

администрирование компьютерной сети.

При описании логической

топологии сети освоено, что при выборе топологии для объекта необходимо

учитывать множество сторонних факторов объекта проектирования, цель создания и

назначение проектируемой сети.

При анализе и обосновании

выбора программного обеспечения выяснено что программное обеспечение

вычислительных сетей обеспечивает организацию коллективного доступа к

вычислительным и информационным ресурсам сети, динамическое распределение и

перераспределение ресурсов сети с целью повышения оперативности обработки

информации и максимальной загрузки аппаратных средств, а также в случае отказа

и выхода из строя отдельных технических средств.

В ходе проделанной работы

были достигнуты цели и выполнены задачи. Была приведена подробная

характеристика администрирования компьютерной сети торгового центра. Описана

логическая топология сети. Отображено взаимодействие серверов и рабочих

станций. Произведено администрирование компьютерной сети (настройка серверов,

групповых политик, обеспечение безопасности сети).

Список используемых источников.

1.

Администрирование

компьютерных сетей [Электронный ресурс]. Режим доступа: http://lanfix.ru –

заглавие с экрана — (Дата обращения: 04.12.2019)

2.

Коммутаторы

[Электронный ресурс]. Режим доступа: https://www.cisco.com –

заглавие с экрана — (Дата обращения: 04.12.2019)

3.

Серверы IBM

[Электронный ресурс]. Режим доступа: https://www.ibm.com –

заглавие с экрана — (Дата обращения: 04.12.2019)

4.

Архитектура «клиент-сервер»

[Электронный ресурс]. Режим доступа: https://zametkinapolyah.ru – заглавие с экрана — (Дата обращения: 04.12.2019)

5.

Структура

хранилища Active Directory [Электронный ресурс]. Режим доступа:

https://1cloud.ru –

заглавие с экрана — (Дата обращения: 04.12.2019)

6.

Microsoft

Windows Server 2012 R2 [Электронный ресурс]. Режим

доступа: http://tavalik.ru –

заглавие с экрана — (Дата обращения: 04.12.2019)

7.

DHCP-сервер на Windows Server 2012 R2

[Электронный ресурс]. Режим доступа: https://wtware.ru – заглавие с экрана — (Дата обращения: 04.12.2019)

8.

DNS-сервер в Windows Server 2012 R2

[Электронный ресурс]. Режим доступа: https://lyapidov.ru – заглавие с экрана — (Дата обращения: 04.12.2019)

9.

Active

Directory в Windows Server 2012 [Электронный ресурс]. Режим доступа: https://docs.microsoft.com – заглавие с экрана — (Дата

обращения: 04.12.2019)

10.

Группы

безопасности Active Directory [Электронный ресурс]. Режим доступа: https://docs.microsoft.com – заглавие

с экрана — (Дата обращения: 04.12.2019)

11.

12 лучших трюков

для Windows Server 2012 [Электронный ресурс]. Режим доступа: https://www.kv.by–

заглавие с экрана — (Дата обращения: 04.12.2019)

12.

Добавление

серверов в диспетчер серверов [Электронный ресурс]. Режим доступа: https://docs.microsoft.com – заглавие с экрана — (Дата

обращения: 04.12.2019)

13.

Роли сервера

Windows Server 2012 [Электронный ресурс]. Режим доступа: https://www.karma—group.ru – заглавие с экрана — (Дата обращения: 04.12.2019)

14.

Права доступа к

файлам и папкам [Электронный ресурс]. Режим доступа: https://www.vasilisc.com

– заглавие с экрана — (Дата обращения: 04.12.2019)

15.

IP-камеры [Электронный

ресурс]. Режим доступа: https://www.dssl.ru–

заглавие с экрана — (Дата обращения: 04.12.2019)

16.

Что такое

IP-камера и зачем она может быть нужна? [Электронный ресурс]. Режим доступа: https://sonikelf.ru – заглавие с экрана — (Дата обращения: 04.12.2019)

17.

Как в Windows

изменить настройки сетевого адаптера? [Электронный ресурс]. Режим доступа:

https://help.keenetic.com –

заглавие с экрана — (Дата обращения: 04.12.2019)

18.

Основы IP-сетей [Электронный

ресурс]. Режим доступа: http://mido.kiev.ua – заглавие с

экрана — (Дата обращения: 04.12.2019)

Администрирование компьютерной сети на примере ЛВС СТК

Курсовой проект

Администрирование компьютерной сети на примере ЛВС СТК

Введение

Управление компьютерной

сетью — выполнение множества функций

необходимых для контроля, планирования, выделения, внедрения, координации и

мониторинга ресурсов компьютерной сети. Как правило, этот термин применяют к

крупномасштабным компьютерным сетям, сетям связи, обозначая сопровождение и

администрирование этих сетей на верхнем уровне. Это и является основной целью

администрирования сетей.

Управление компьютерной сетью

включает в себя выполнение таких функций как начальное сетевое планирование,

распределение частот, предопределение маршрутов трафика для поддержки

балансировки нагрузки, распределение криптографических ключей, управление

конфигурацией, отказоустойчивостью, безопасностью, производительностью и

учётной информацией.

Цель курсового проекта заключается в

создании электронного справочника по теме «Создание электронного справочника по

теме «Администрирование компьютерной сети на примере локально вычислительной

сети Соликамского технологического колледжа». Из целей вытекают следующие

задачи:

· поиск и

систематизирование информации по теме курсового проекта;

· обзор программ для

создания электронного справочника;

· знакомство с

интерфейсом программы;

· составление

структуры электронного справочника.

1. Теоретическая часть

.1 Основные функции

администрирования сети

Международная организация по

стандартизации описала FCAPS модель, в которой отражены ключевые функции

администрирования и управления сетями:

· (F) Fault Management / Управление отказами

· (C) Configuration Management / Управление

конфигурацией

· Accounting Management / Учет работы

сети

· (P) Performance Management / Управление

производительностью

· (S) Security Management / Управление

безопасностью

Задачи управления отказами —

выявление, определение и устранение последствий сбоев и отказов в работе сети.

Управление конфигурацией состоит в

конфигурировании компонентов сети, включая их местоположение, сетевые адреса и

идентификаторы, управление параметрами сетевых операционных систем, поддержание

схемы сети: также эти функции используются для именования объектов.

Учет работы сети включает

регистрацию и управление используемыми ресурсами и устройствами. Эта функция

оперирует такими понятиями как время использования и плата за ресурсы.

Управление производительностью

служит для представления статистики работы сети в реальном времени, минимизации

заторов и узких мест, выявления складывающихся тенденций и планирования

ресурсов для будущих нужд.

Управление безопасностью — включает

в себя контроль доступа, сохранение целостности данных и журналирование. В

функции входит

процедура аутентификации, проверки

привилегий, поддержка ключей шифрования, управления полномочиями. К этой же

группе можно отнести важные механизмы управления паролями, внешним доступом,

соединения с другими сетями.

Определенные наборы этих функций в

той или иной степени реализованы в продуктах разработчиков средств

администрирования и управления.

Существует большое количество

протоколов, обеспечивающих управление сетью и сетевыми устройствами. Наиболее известные среди

них: SNMP, WMI, CMIP,

WBEM, Common Information Model, Transaction Language 1, NETCONF и Java Management

Extensions.

Некоторые системы управления сетью:

·

HP OpenView Network Node

Manager (NNM);

·

IBM Tivoli Netview;

·

OpenNMS.

.2 Обязанности

системного администратора

сеть

администратор программа вредоносный

Для выполнения возложенных на него

функций администратор сетей осуществляет следующие обязанности:

· Поддерживает

бесперебойное функционирование локальной компьютерной сети.

· Осуществляет

поддержку функционирования баз данных компьютерной сети.

· Обеспечивает

целостность данных, защиту их от несанкционированного доступа, регулирует права

доступа пользователей сети к ресурсам компьютерной сети.

· Выполняет

установленные требования по резервному копированию данных компьютерной сети.

· Использует

стандартные и специальные средства регистрации и учета доступа к информации

компьютерной сети.

· Применяет оптимальные

методы программирования с целью наиболее полного использования средств и

возможностей компьютерной техники.

· Ведет журналы,

необходимые для нормального функционирования компьютерной сети.

· Проводит обучение

пользователей компьютерной сети.

· Определяет

возможность использования готовых программ, выпущенных другими организациями,

осуществляет их внедрение.

· Участвует в

разработке исходных данных и постановке задач на модернизацию компьютерной

сети.

· Рассматривает на

стадии согласования проектную документацию по совершенствованию систем контроля

доступа на соответствие требованиям руководящих документов и техническому

заданию, при необходимости вносит соответствующие корректировки.

· Обеспечивает

информационную безопасность компьютерной сети.

· Разрабатывает

правила эксплуатации компьютерной сети, определяет полномочия пользователей

компьютерной сети по доступу к ресурсам компьютерной сети, осуществляет

административную поддержку (настройку, контроль и оперативное реагирование на

поступающие сигналы о нарушениях установленных правил доступа, анализ журналов

регистрации событий безопасности и т.п.).

· Участвует в

разработке технологии обеспечения информационной безопасности Работодателя,

предусматривающей порядок взаимодействия подразделений Работодателя по вопросам

обеспечения безопасности при эксплуатации компьютерной сети и модернизации ее

программных и аппаратных средств.

· Предотвращает

несанкционированные модификации программного обеспечения, добавления новых

функций, несанкционированный доступ к информации, аппаратуре и другим общим

ресурсам компьютерной сети.

· Осуществляет

сопровождение и, при необходимости, доработку внедренных программных средств по

информационной защите.

· Разрабатывает

программы для информационной защиты компьютерной сети и сетевых приложений.

· Разрабатывает

способы и методы организации доступа пользователей компьютерной сети к ресурсам

компьютерной сети.

· Информирует

работников организации об уязвимых местах компьютерной сети, возможных путях

несанкционированного доступа и воздействия на компьютерную сеть, известных

компьютерных вирусах.

.3 Планирование систем

Перед установкой системы необходимо

знать ответы на следующие вопросы:

· Какие задачи по

обработке информации решает информационная система?

· Сколько и какие

компьютеры используются в информационной системе?

· Как построена сеть

(топология, маршрутизация и т.п.)?

· Какова политика

безопасности в информационной системе? и т.д.

Необходимо задать критерии приемки

новых систем и провести соответствующие испытания до их приемки. Для этого

рассматриваются следующие пункты:

· требования к

производительности и нагрузочной способности компьютеров;

· подготовка процедур

восстановления и перезапуска систем после сбоев, а также планов действий в

экстремальных ситуациях;

· подготовка и

тестирование повседневных операционных процедур в соответствии с заданными

стандартами;

· указание на то, что

установка новой системы не будет иметь пагубных последствий для функционирующих

систем, особенно в моменты пиковой нагрузки на процессоры (например, в конце

месяца);

· подготовка

персонала к использованию новых систем.

.4 Программы удаленного

администрирования

Программы или функции операционных

систем, позволяющие получить удалённый доступ к компьютеру через Интернет или

ЛВС и производить управление и администрирование удалённого компьютера в

реальном времени. Программы удалённого администрирования предоставляют почти

полный контроль над удалённым компьютером: они дают возможность удалённо

управлять рабочим столом компьютера, возможность копирования или удаления

файлов, запуска приложений и т.д.

Существует множество реализаций

программ удалённого администрирования. Все реализации отличаются по интерфейсу

и используемым протоколам. Интерфейс может быть визуальный или консольный.

Одними из самых популярных и распространённых программ являются, например,

компонент Windows Remote Desktop Services с клиентом

Remote Desktop

Connection, Radmin, DameWare, PuTTy, VNC, UltraVNC, Apple Remote Desktop,

Hamachi, TeamViewer, Remote Office Manager и др.

Собственно для цели передачи команд

администрирования и вывода экрана используются протоколы удалённого

администрирования: RDP, VNC, X11, Telnet, Rlogin, RFB, ARD, ICA, ALP и

собственные. Для шифрования трафика в программах удалённого администрирования

используются протоколы SSH, SSL, TLS и др.

.5 Задачи и цели

сетевого администрирования

Сеть как

совокупность программных, аппаратных и коммуникационных средств, обеспечивающих

эффективное распределение вычислительных ресурсов. Все сети делятся на 3

категории:

· локальные сети (LAN, Local Area Network);

· глобальные сети (WAN, Wide Area Network);

· городские сети (MAN, Metropolitan Area Network).

Глобальные сети

позволяют организовать взаимодействие между абонентами на больших расстояниях.

Эти сети работают на относительно низких скоростях и могут вносить значительные

задержки в передачу информации. Протяженность глобальных сетей может составлять

тысячи километров. Поэтому они так или иначе интегрированы с сетями масштаба

страны.

Городские сети

позволяют взаимодействовать на территориальных образованиях меньших размеров и

работают на скоростях от средних до высоких. Они меньше замедляют передачу

данных, чем глобальные, но не могут обеспечить высокоскоростное взаимодействие

на больших расстояниях. Протяженность городских сетей находится в пределах от

нескольких километров до десятков и сотен километров.

Локальные сети

обеспечивают наивысшую скорость обмена информацией между компьютерами. Типичная

локальная сеть занимает пространство в одно здание. Протяженность локальных

сетей составляет около одного километра. Их основное назначение состоит в

объединении пользователей (как правило, одной компании или организации) для

совместной работы.

Механизмы передачи

данных в локальных и глобальных сетях существенно отличаются. Глобальные сети

ориентированы на соединение — до начала передачи данных между абонентами

устанавливается соединение (сеанс). В локальных сетях используются методы, не

требующие предварительной установки соединения, — пакет с данными посылается

без подтверждения готовности получателя к обмену.

Кроме разницы в

скорости передачи данных, между этими категориями сетей существуют и другие

отличия. В локальных сетях каждый компьютер имеет сетевой адаптер, который

соединяет его со средой передачи. Городские сети содержат активные

коммутирующие устройства, а глобальные сети обычно состоят из групп мощных

маршрутизаторов пакетов, объединенных каналами связи. Кроме того, сети могут

быть частными или сетями общего пользования.

Сетевая

инфраструктура строится из различных компонентов, которые условно можно

разнести по следующим уровням:

· кабельная

система и средства коммуникаций;

· активное

сетевое оборудование;

· сетевые

протоколы;

· сетевые

службы;

· сетевые

приложения.

Каждый из этих

уровней может состоять из различных подуровней и компонентов. Например,

кабельные системы могут быть построены на основе коаксиального кабеля

(«толстого» или тонкого»), витой пары (экранированной и неэкранированной),

оптоволокна. Активное сетевое оборудование включает в себя такие виды устройств,

как повторители (репитеры), мосты, концентраторы, коммутаторы,

маршрутизаторы. В корпоративной сети может быть использован богатый набор

сетевых протоколов: TCP/IP, SPX/IPX, NetBEUI, AppleTalk и др.

Основу работы сети

составляют так называемые сетевые службы (или сервисы). Базовый набор сетевых

служб любой корпоративной сети состоит из следующих служб:

1. службы

сетевой инфраструктуры DNS, DHCP, WINS;

2. службы

файлов и печати;

. службы

каталогов (например, Novell NDS, MS Active Directory);

. службы обмена

сообщениями;

. службы

доступа к базам данных.

Самый верхний

уровень функционирования сети — сетевые приложения.

Сеть позволяет

легко взаимодействовать друг с другом самым различным видам компьютерных систем

благодаря стандартизованным методам передачи данных, которые позволяют

скрыть от пользователя все многообразие сетей и машин.

Все устройства,

работающие в одной сети, должны общаться на одном языке — передавать данные в

соответствии с общеизвестным алгоритмом в формате, который будет понят другими

устройствами. Стандарты — ключевой фактор при объединении сетей.

Для более строгого

описания работы сети разработаны специальные модели. В настоящее время

общепринятыми моделями являются модель OSI (Open System Interconnection) и

модель TCP/IP (или модель DARPA). Обе модели будут рассмотрены в данном

разделе ниже.

Прежде чем

определить задачи сетевого администрирования в сложной распределенной

корпоративной сети, сформулируем определение термина «корпоративная сеть» (КС).

Слово «корпорация» означает объединение предприятий, работающих под

централизованным управлением и решающих общие задачи. Корпорация является

сложной, многопрофильной структурой и вследствие этого имеет распределенную

иерархическую систему управления. Кроме того, предприятия, отделения и административные

офисы, входящие в корпорацию, как правило, расположены на достаточном удалении

друг от друга. Для централизованного управления таким объединением предприятий

используется корпоративная сеть.

Основная задача КС

заключается в обеспечении передачи информации между различными приложениями,

используемыми в организации. Под приложением понимается программное

обеспечение, которое непосредственно нужно пользователю, например,

бухгалтерская программа, программа обработки текстов, электронная почта и т.д.

Корпоративная сеть позволяет взаимодействовать приложениям, зачастую

расположенным в географически различных областях, и обеспечивает доступ к ним

удаленных пользователей. На рис. 1.1. показана обобщенная функциональная схема

корпоративной сети.

Обязательным

компонентом корпоративной сети являются локальные сети, связанные между собой.

В общем случае КС

состоит из различных отделений, объединенных сетями связи. Они могут быть

глобальными (WAN) или городскими (MAN).

Рис. 1.1. Обобщенная схема КС

Задачи сетевого

администрирования в сложной распределенной КС:

. Планирование

сети.

Несмотря на то, что

планированием и монтажом больших сетей обычно занимаются специализированные

компании-интеграторы, сетевому администратору часто приходится планировать

определенные изменения в структуре сети — добавление новых рабочих мест,

добавление или удаление сетевых протоколов, добавление или удаление сетевых

служб, установка серверов, разбиение сети на сегменты и т.д. Данные работы должны

быть тщательно спланированы, чтобы новые устройства, узлы или протоколы

включались в сеть или исключались из нее без нарушения целостности сети, без

снижения производительности, без нарушения инфраструктуры сетевых протоколов,

служб и приложений.

1. Установка

и настройка сетевых узлов (устройств активного сетевого оборудования,

персональных компьютеров, серверов, средств коммуникаций).

Данные работы могут

включать в себя — замену сетевого адаптера в ПК с соответствующими настройками

компьютера, перенос сетевого узла (ПК, сервера, активного оборудования) в

другую подсеть с соответствующим изменениями сетевых параметров узла,

добавление или замена сетевого принтера с соответствующей настройкой рабочих

мест.

2. Установка

и настройка сетевых протоколов.

Данная задача

включает в себя выполнение таких работ — планирование и настройка базовых

сетевых протоколов корпоративной сети, тестирование работы сетевых протоколов,

определение оптимальных конфигураций протоколов.

3. Установка

и настройка сетевых служб.

Корпоративная сеть

может содержать большой набор сетевых служб. Кратко перечислим основные задачи

администрирования сетевых служб:

· установка

и настройка служб сетевой инфраструктуры (службы DNS, DHCP, WINS, службы

маршрутизации, удаленного доступа и виртуальных частных сетей);

· установка

и настройка служб файлов и печати, которые в настоящее время составляют

значительную часть всех сетевых служб;

· администрирование

служб каталогов (Novell NDS, Microsoft Active Directory), составляющих

основу корпоративной системы безопасности и управления доступом к сетевым

ресурсам;

· администрирование

служб обмена сообщениями (системы электронной почты);

· администрирование

служб доступа к базам данных.

4. Поиск

неисправностей.

Сетевой

администратор должен уметь обнаруживать широкий спектр неисправностей — от

неисправного сетевого адаптера на рабочей станции пользователя до сбоев

отдельных портов коммутаторов и маршрутизаторов, а также неправильные настройки

сетевых протоколов и служб.

5. Поиск

узких мест сети и повышения эффективности работы сети.

В задачу сетевого

администрирования входит анализ работы сети и определение наиболее узких мест,

требующих либо замены сетевого оборудования, либо модернизации рабочих мест,

либо изменения конфигурации отдельных сегментов сети.

6. Мониторинг

сетевых узлов.

Мониторинг сетевых

узлов включает в себя наблюдение за функционированием сетевых узлов и

корректностью выполнения возложенных на данные узлы функций.

7. Мониторинг

сетевого трафика.

Мониторинг сетевого

трафика позволяет обнаружить и ликвидировать различные виды проблем: высокую

загруженность отдельных сетевых сегментов, чрезмерную загруженность отдельных

сетевых устройств, сбои в работе сетевых адаптеров или портов сетевых

устройств, нежелательную активность или атаки злоумышленников (распространение

вирусов, атаки хакеров и др.).

8. Обеспечение

защиты данных.

Защита данных

включает в себя большой набор различных задач: резервное копирование и

восстановление данных, разработка и осуществление политик безопасности учетных

записей пользователей и сетевых служб (требования к сложности паролей, частота

смены паролей), построение защищенных коммуникаций (применение протокола IPSec,

построение виртуальных частных сетей, защита беспроводных сетей), планирование,

внедрение и обслуживание инфраструктуры открытых ключей (PKI).

.6

Администрирование средств безопасности

Администрирование

средств безопасности включает в себя

распространение информации, необходимой для работы сервисов и механизмов

безопасности, а также сбор и анализ информации об их функционировании.

Примерами могут служить распространение криптографических ключей, установка

значений параметров защиты, ведение регистрационного журнала и т.п.

Концептуальной основой

администрирования является информационная база управления безопасностью. База

может не существовать как единое (распределенное) хранилище, но каждая из

оконечных систем должна располагать информацией, необходимой для реализации

избранной политики безопасности.

Согласно рекомендациям X.800, усилия

администратора средств безопасности должны распределяться по трем направлениям:

администрирование информационной системы в целом; администрирование сервисов

безопасности; администрирование механизмов безопасности.

Среди действий, отметим обеспечение

актуальности политики безопасности, взаимодействие с другими административными

службами, реагирование на происходящие события, аудит и безопасное

восстановление.

Администрирование сервисов

безопасности включает в себя определение защищаемых объектов, выработку правил

подбора механизмов безопасности (при наличии альтернатив), комбинирование

механизмов для реализации сервисов, взаимодействие с другими администраторами

для обеспечения согласованной работы.

Обязанности администратора

механизмов безопасности определяются перечнем задействованных механизмов.

Типичный список таков:

· управление

ключами (генерация и распределение);

· управление

шифрованием (установка и

синхронизация криптопараметров);

· администрирование

управления доступом (распределение

информации,

· необходимой для

управления — паролей, списков доступа и т.п.);

· управление

аутентификацией (распределение

информации необходимой для аутентификации — паролей, ключей и т.п.);

· управление

дополнением трафика (выработка и поддержание

правил, задающих характеристики дополняющих сообщений — частоту отправки,

размер и т.п.);

· управление

маршрутизацией (выделение доверенных

путей);

Т.о. администрирование средств

безопасности в распределенной ИС имеет много особенностей по сравнению с

централизованными системами.

1.7 Защита от

вредоносного ПО

Брандмауэр Windows — встроенный в

Microsoft Windows межсетевой экран. Появился в Windows XP SP2. Брандмауэр

Windows является частью Центра обеспечения безопасности Windows.

Автоматическое обновление —

Современные операционные системы являются очень сложными программными

продуктами, и хакерам иногда удается найти в них уязвимости, позволяющие

получить контроль над компьютером. Когда об этом становится известно

программистам из Microsoft, сразу же выпускается обновление системы,

ликвидирующее уязвимость. Своевременное обновление Windows 7 позволит

защититься от взлома с использованием любой из известных уязвимостей.Defender —

не просто сканер системы, как другие подобные бесплатные программы. В него

входит ряд модулей безопасности, отслеживающих подозрительные изменения в

определённых сегментах системы в режиме реального времени. Также программа

позволяет быстро удалять установленные приложения ActiveX. С помощью доступа к

сети Microsoft SpyNet есть возможность отправлять сообщения о подозрительных

объектах в Microsoft, для определения его возможной принадлежности к spyware.

Оперирование с

носителями информации и их защита

Для использования режима контроля

над использованием внешних носителей в Windows 7 администратор должен

использовать групповые (локальные) политики. При помощи групповых политик

администратор может указать конкретные устройства, использование которых

разрешено на данном компьютере. Это можно сделать несколькими способами:

) Доступ с помощью с помощью ID

устройства

Предположим, что сотруднику приказом

выделен флеш-диск А, но из дома он может принести еще флеш-диск В. Средствами

групповых политик в Windows 7 можно сделать так, что флеш-диск А работать

будет, а при включении флеш-диска В сотрудник получит извещение о том, что он

нарушает политику безопасности.

) Шифрование сменных носителей

информации

Шифрование сменных носителей в

Windows 7 может быть осуществлено несколькими способами. Наиболее простой

способ — это шифрование USB-диска в том случае, если он отформатирован под

NTFS. В этом случае шифрование осуществляется аналогично шифрованию жесткого

диска. Однако некоторые из правил групповой политики шифрования могут быть использованы

именно для управления сменными носителями. Например, с помощью Provide the

unique identifiers for your organization можно задать уникальное название

организации, а затем использовать это поле для управления сменными носителями.

3) Deny write access to

removable drives not protected BitLocker

С помощью данного правила политики

вы можете запретить запись на сменные диски, не защищенные BitLocker. В таком

случае все сменные диски, не защищенные BitLocker будут доступны только для

чтения. Если будет выбрана опция «Deny write access to devices configured in

another organization», в таком случае запись будет доступна только на сменные

диски, принадлежащие вашей организации. Проверка производится по двум полям

идентификации, определенным согласно правила групповой политики «Provide the

unique identifiers for your organization».

.8 Контроль средств

защиты

Понятие защиты

данных ЭВМ включает как разработку и внедрение соответствующих методов защиты,

так и постоянное их использование. Внедрение защиты данных начинается с приказа

руководителя и заканчивается практическим применением методов защиты.

Потребность в защите информации обусловлена централизацией обработки

экономической информации на вычислительных центрах коллективного пользования,

облегчением доступа к данным благодаря средствам коммуникации с более мощными

ЭВМ и более строгой государственной регламентацией секретности, а также

рыночными отношениями в хозяйствовании, когда возникает потребность сохранить

коммерческую тайну.

Функционирование

АСОИ основывается на создании банков информации. Средства связи позволяют эти

данные сделать доступными для каждого, кто имеет доступ к общей телефонной

линии. Все более растущая концентрация данных вместе с их доступностью

благодаря линиям связи повышает потребность в защите информации, а если

учитывать, что предприятия стремятся к сохранению коммерческой тайны, то защита

данных чрезвычайно необходима.

Мощные ЭВМ создают

условия для роста несанкционированного доступа к ресурсам ЭВМ, позволяют

выполнять сложные процедуры обработки информации. Например, использование

языков запросов систем управления базами данных создает такие возможности, что

в течение нескольких минут обеспечиваются действия, для которых необходимы были

бы месяцы для проектирования, кодирования, внедрения, тестирования и обработки

информации без применения базы данных.

Создание

демократического правового государства обусловливает потребность в гарантии

прав неприкосновенности лица при обработке на ЭВМ информации о личной жизни,

переписке, доходах семьи и пр.

Для осуществления

предупредительных функций финансово-хозяйственного контроля и аудита защита

данных позволяет избежать злоупотреблений лицами, имеющими доступ к базам

данных ЭВМ. Практика показывает, что в условиях АСОИ хищения ценностей осуществляются

при участии бухгалтеров и работников вычислительных центров, которые занимаются

обработкой экономической информации.

Основной целью

защиты данных ЭВМ является предупреждение явлений, негативно влияющих на

результаты хозяйствования.

Уничтожение информации

— несанкционированное уничтожение информационных ресурсов для сокрытия фактов

хищения ценностей. Это касается учетно-экономической информации о расчетах с

работниками предприятия, поставщиками, об использовании материальных ценностей,

денежных средств и др.

Хищение данных —

хищение информации из ЭВМ может осуществляться без разрушения баз данных. В

частности, такой информацией являются коды работника предприятия,

товарно-материальных ценностей, производственных операций. Имея указанные коды

на стадии подготовки данных и обработки их на ЭВМ, нечестные лица могут

завышать заработок отдельным работникам, списывать на расходы производства

драгоценные металлы и дефицитные материалы, создавать таким образом излишки для

последующего расхищения их.

Изменение данных —

умышленное искажение данных — включает стирание и замену записей, использование

неправильных кодовых обозначений в учете денежных средств и материальных

ценностей и др. Например, код табельного номера уволенного работника сохраняют

в базе данных и используют для начисления заработной платы подставному лицу с

последующим перечислением денег на особый счет в Сбербанке.

Неправильное

использование средств АСУ — технические средства и ресурсы ЭВМ нередко

используются для обработки информации для других предприятий на так называемых

кооперативных началах, когда работники вычислительного центра получают оплату

услуг за начисление заработной платы, учет материальных ценностей и средств

лично, минуя предприятие, которому принадлежит оборудование вычислительной

техники. В результате этой операции амортизация ЭВМ и других технических

средств, содержание помещений, энергетические затраты не компенсируются

владельцу вычислительного центра.

Защиту данных

осуществляет специальное должностное лицо — администратор по защите информации.

В его функции входит обеспечение физической и логической защиты информационных

ресурсов. Физическая защита охватывает технические средства, зал ЭВМ, линии

связи и дистанционные терминалы, логическая — касается самих данных, а также

прикладных программ и программного обеспечения операционных систем.

Функции

специального администратора предусматривают ответственность за

конфиденциальность данных. Без персональной ответственности трудно вводить,

осуществлять и контролировать программу защиты информации, которая включает:

ответственность работников за сохранность информационных файлов; доведение до

сведения руководства случаев нарушения защиты данных; борьбу с нарушителями

защиты файлов. Технические средства защиты используются администратором по

безопасности для защиты как самих вычислительных установок, так и данных или

программ внутри этих установок.

Программные

средства защиты данных применяются в условиях работы в режиме реального времени

ЭВМ с помощью специальных программ. Средства защиты могут быть встроены в

системные пакеты программ, в прикладные системы. Кроме того, выявлением

конкретных потребностей могут быть избраны такие средства защиты, которые лучше

всего удовлетворяют решение этих проблем.

Программу проверки

защиты данных составляют путем имитации с помощью тестов разных вариантов

искажения или хищения данных с целью совершения противозаконных действий. Хотя

тесты к проверке защиты данных не могут охватить все возможные варианты

злоупотреблений, тестирование все же является наиболее радикальным средством

создания и эксплуатации программ проверки защиты данных.

Ревизор и аудитор

нынешнего и будущих поколений не похожи на своих предшественников. Как функция

аудитора-документалиста, так и представление о нем быстро меняются с изменением

концепций управления народным хозяйством и ролью в нем финансово-хозяйственного

контроля. Поэтому методика защиты данных в АСОИ будет постоянно

совершенствоваться по мере выявления новых поколений ЭВМ и развития систем

управления данными.

Следовательно,

контроль защиты данных ЭВМ создает необходимые предпосылки для избежания

искажений информации на стадиях подготовки, обработки и хранения с целью

предупреждения злоупотреблений работников и обеспечения сохранности ценностей.

.9

Программы для создания электронного справочника

Чем больше

справочного материала в распоряжении пользователя, тем спокойнее он должен себя

чувствовать. Но обилие материалов порождает другую проблему: как обеспечить

пользователю быстрый и удобный доступ к конкретной теме, к конкретному термину

и т.д. Создание электронной документации уже длительное время базируется на

технологии гипертекста. Одно из важнейших его достоинств — наличие

интерактивных ссылок, которые позволяют читателю перемещаться между темами

почти в произвольном порядке. «Почти», потому что на самом деле возможные

переходы определяются навигационной структурой документа, предложенной его

создателем. Кроме того, определенные особенности в работе с документом

обусловлены спецификой конкретного гипертекстового формата. В настоящее время

для создания гипертекстовых документов применяются около десятка различных

форматов, включая PDF (Portable Document Format), RTF (Rich Text Format), DOC

(Document Word) и WinHelp (Windows Help), а также целое семейство языков

гипертекстовой разметки, самыми популярными из которых можно считать HTML

(Hypertext Markup Language) и XML (eXtensible Markup Language). Сюда же следует

добавить и специализированный формат CHM (Compiled HTML). Однако далеко не все

из существующих форматов пригодны для создания справочников. Причины разные:

одни форматы не обеспечивают приемлемую компактность итогового документа,

другие не обладают достаточной функциональностью и выразительностью, третьи

требуют установки на компьютеры пользователей дополнительного (причем

дорогостоящего) программного обеспечения.

Рис. 1.2. Файл

справочной системы в формате PDF

Доступ к справочнику

может быть реализован несколькими способами. Наиболее распространенный из них —

явный вызов посредством соответствующей команды меню справка, но возможны также

использование специальной кнопки на панели инструментов или вызов через

контекстное меню значка конкретного объекта. Итак, для того чтобы формат

электронного документа был пригоден для создания справочника, он (формат)

должен обладать следующими свойствами:

· обеспечивать

приемлемую компактность итогового документа;

· обладать

достаточной функциональностью (в частности, поддерживать полнотекстовый поиск);

· поддерживать

возможность представления мультимедийной информации (графики, видео, звука);

· не

требовать установки на компьютеры пользователей дополнительного программного

обеспечения;

· достаточно

легко интегрироваться с программным кодом создаваемого приложения.

Для приложений,

разрабатываемых под Windows, на сегодняшний день большинству их перечисленных

выше требований отвечают три формата: WinHelp, HTML, HTML Help (CHM).

За время, прошедшее

с момента появления Help Workshop (а затем — HTML Help Workshop), сторонними

разработчиками было предложено немало инструментов предназначенных для создания

справочников. Однако все они для генерации выходных файлов (.hlp и.chm)

используют движки от Help Workshop и HTML Help Workshop. В одних продуктах

задействованы только компиляторы соответствующих форматов, в других

разработчику справочника предоставлялся полный доступ к интерфейсу Help

Workshop и HTML Help Workshop.

Таким образом,

когда встает вопрос о выборе наиболее подходящего инструмента, имеет смысл

принимать во внимание следующие факторы:

· Какие

выходные форматы справочников он поддерживает;

· Насколько

полно он использует те возможности, которые предоставляет формат справочника;

· Насколько

удобны средства управления параметрами проекта;

· Имеются

ли в составе инструмента средства тестирования гипертекстовых ссылок;

· Позволяет

ли инструмент работать с исходными форматами данных (RTF — для WinHelp и HTML —

для HTML Help);

· Насколко

удобно реализовано взаимодействие с дополнительными инструментами, необходимыми

для подготовки мультимедийных материалов;

· Какова

степень (или возможность) интеграции со средой разработки приложения, для

которой создается справочник.

При создании

справочников на русском языке существенным фактором является также то,

насколько корректно инструмент работает с кириллицей (хотя сами форматы WinHelp

и HTML Help никаких ограничений в этом отношении не накладывают.)

Help

And Manual.

Оценочная версия

программы находится на сайте разработчика, компании EC Software, по адресу

www.helpandmanual.com. Оценочная версия работоспособна в течении 14 дней.

Имеется ещё одно ограничение: при генерации справочника в формате HTML Help

некоторые гипертекстовые ссылки заменяются ссылками на сайт разработчика.

С помощью этого

пакета можно получить справочник в трех форматах: WinHelp, HTML Help и WebHelp

(разработчики HelpAnd Manual именуют его Brouser Based Help). Кроме того,

возможен экспорт справочника в PDF-файл и в файл формата текстового редактора

Word (.doc или.rtf). И наконец, пакет Help And Manual способен создавать

электронные книги (electronic book). Такая книга внешне очень похожа на

справочник в формате HTML Help, но представляет собой самостоятельное

Windows-приложение (EXE-файл). Формат электронной книги имеет один существенный

недостаток, — он не очень компактен (но вполне пригоден для распространения

дополнительных обучающих материалов на компакт-дисках).

Пакет HelpAnd

Manual использует для генерации справочников в форматах WinHelp и HTML Help

компиляторы от Microsoft, однако прямого доступа к интерфейсу Help Workshop и

HTML Help Workshop разработчик справочника не имеет.

Следует отметить,

что в дистрибутив входит программа Help Workshop, а вот HTML Help Workshop

предполагается получить на сайте компании EC Software. Если же этот инструмент

уже установлен на компьютере, следует указать его расположение.

Пакет HelpAnd

Manual способен декомпилировать справочные файлы (.hlp и.chm) и создать на их

основе новый проект.

При создании

русскоязычного справочника в формате WinHelp никаких дополнительных настроек

выполнять не требуется. Перед генерацией CHM-файла необходимо указать

используемый язык. Также, на сайте компании можно получить русский словарь,

подключаемый к Help And Manual для проверки правописания текста разделов.

Mif2GOGO — это не самостоятельное приложение, а подключаемый модуль, который

может работать только совместно с пакетом Adobe FrameMaker.- это программа для

верстки, ориентированная на создание документов большого объема, имеющих

сложную структуру. В ней реализованы средства для автоматической нумерации

таблиц и иллюстраций, построения оглавления и указателей. Кроме того, она

поддерживает перекрестные ссылки и гипертекстовые связи, позволяет привязывать

графику к абзацам текста и многое другое. Можно разделить документ на главы,

собрать главы в книгу, и FrameMaker автоматически обновит номера страниц и

ссылки независимо от того, каким образом переставлены страницы, главы или

разделы.

Для хранения

документов FrameMaker использует собственный формат файлов (.fm и.book), однако

в программе имеются средства, позволяющие экспортировать файлы в форматы PDF и

HTML. Необходимо также отметить, сто программа FrameMaker изначально

создавалась для подготовки технических описаний систем вооружения (в частности,

авиационной техники), а также верстки текстов, требующих частого обновления (каковой

является документация к программному обеспечению).

Пакет Mif2GO

разработан компанией Omni Systems, и для отдельных категорий пользователей (не

корпоративных технических писателей, студентов изучающих FrameMaker, и

некоторых других) распространяется бесплатно. На сайте компании (www.omsys.com)

доступна также демо-версия пакета. Она является полнофункциональной, за

исключением того, что при генерации справочника отдельные фрагменты текста

заменяются случайным образом строками из стихотворения Льюиса Кэролла

«Jabberwocky».GO позволяет создавать справочники в пяти форматах: WinHelp, HTML

Help, OmniHelp (собственный кроссплатформенный формат справочной системы

компании Omni Systems, аналогичный формату WebHelp), Oracle Help и JavaHelp.

Для генерации выходных файлов в перечисленных форматах требуется наличие на

компьютере соответствующих компиляторов, которые не входят в дистрибутив Mif2GO

и должны устанавливаться отдельно. Собственно говоря, для подключения Mif2GO к

FrameMaker установка как таковая не требуется. Достаточно скопировать файлы из

дистрибутива в папки, указанные в инструкции по установке.

В качестве исходных

данных для создания справочников WinHelp и HTML Help программа Mif2GO

использует файлы в форматах RTF и HTML. Однако прежде, чем ни будут получены из

собственных файлов FrameMaker (.fm и.book), должен пройти многоэтапный процесс

преобразований.

RoboHelp.— это целое семейство продуктов, выпускаемых компанией eHelp

Corporation (www.ehelp.com). Возможны три варианта комплектации.

. Enterprise. Этот

вариант включает единственный продукт RoboHelp Enterprise, который позволяет

создавать справочную систему в одноименном формате. Его существенное отличие от

всех форматов, рассмотренных выше, состоит в том, что он предполагает наличие

серверной и клиентской части справочной системы. Серверное программное

обеспечение, основанное на использовании сервера IIS (Internet Information

Server) от Microsoft, позволяет отслеживать действия пользователя, работающего

со справочной системой. Благодаря этому разработчик может получить весьма

ценные статистические данные об интересах пользователей. Формат клиентской

части справки аналогичен формату WebHelp.

. Professional.

Этот вариант включает набор инструментов под общим наименованием RoboHelp

Office. В набор входят:

· RoboHelp

HTML — приложение, предназначенное для создания справочных систем на основе

языка HTML и позволяющее генерировать справочники в форматах WebHelp, Microsoft

HTML Help, JavaHelp и Oracle Help for Java;

· RoboHelp

Classic — приложение, специализирующееся на подготовке справочников в формате

WinHelp, в том числе в модифицированном формате WinHelp 2000;

· RoboHelp

Tools — дополнительные сервисные приложения, призванные облегчить работу автора

справочника (в том числе Software Video Camera — приложение, которое позволяет

«снять» звуковой видеофильм о работе с приложением).

. Standart. Это

облегченный вариант RoboHelp Office, который включает три инструмента:

· RoboHelp

for Microsoft HTML Help — приложение для разработки справочных систем в формате

HTML Help;

· RoboHelp

for WinHelp — приложение для разработки справочных систем в формате WinHelp;

Для работы с

исходными форматами данных (RTF — для WinHelp и HTML — для HTML Help) RoboHelp

по умолчанию использует Microsoft Word, однако для создания разделов

справочника он подключает собственные шаблоны, в значительной степени

автоматизирующие процесс редактирования.Word нельзя считать идеальным

инструментом для создания файлов в форматах RTF и HTML, поскольку выходные

файлы содержат избыточные теги. Но если для работы с RTF альтернативы нет, то

для подготовки разделов в RoboHelp HTML модно подключать любой HTML-редактор.

При разработке с

помощью приложения RoboHelp HTML возможно не корректное отображение кириллицы.

Т.к. изначально в RoboHelp Office не предусмотрена поддержка русского языка.

Вместе с тем, RoboHelp практически не изменяет параметры RTF-файла, созданного

в Word. Поэтому при генерации справочника в формате WinHelp языковые проблемы

достаточно редки. При создании справочной системы в формате HTML Help проблемы

с корректным отображением кириллицы (на этапе разработки справочника) более

вероятны. Эта проблема может быть решена несколькими способами, в том числе

посредством подключения к RoboHelp HTML внешнего HTML-редактора.

HelpNDoc

Мощная и удобная в

использовании программа, с помощью которой можно быстро и легко создавать

справочную документацию в разнообразных форматах, включая CHM, HTML, PDF или

совместимых с Word.

Рис. 1.3. Внешний

вид HelpNDoc

В программе

присутствует интерактивная проверка орфографии, возможность визуального

редактирования, генерация кода для различных языков программирования (C/C++,

Delphi/Pascal, Fortran 90/95, Power Basic и Visual Basic), поддержка шаблонов и

многое другое. Программа бесплатна для персонального использования.

2. Практическая часть

.1 Расположение

вычислительной техники в Соликамском технологическом колледже

Расположение

вычислительной техники на втором этаже. Схема

Рис. 2.1. Заведующий заочным

отделением

Рис. 2.2. Заочное отделение

Рис. 2.3. Методист заочного

отделения

Рис. 2.4. 202 кабинет

Рис. 2.5. Методический кабинет

Рис. 2.6. Зам. директора по

учебно-производственной работе

Рис. 2.7. Зам. директора по

техническому обслуживанию и безопасности

Рис. 2.8. Зам. директора по качеству

Рис. 2.10. Отдел кадров

Расположение

вычислительной техники на четвертом этаже. Схема

Рис. 2.11. Кабинет 402

Рис. 2.12. Кабинет 404

Рис. 2.13. Типография

Рис. 2.14. Библиотека

.2 Описание серверов

колледжа

Proxy-сервер

Прокси-сервер (от англ. Proxy — «представитель,

уполномоченный») — служба (комплекс программ) в компьютерных сетях, позволяющая

клиентам выполнять косвенные запросы к другим сетевым службам. Сначала клиент

подключается к прокси-серверу и запрашивает какой-либо ресурс (например,

e-mail), расположенный на другом сервере. Затем прокси-сервер либо подключается

к указанному серверу и получает ресурс у него, либо возвращает ресурс из

собственного кэша (в случаях, если прокси имеет свой кэш). В некоторых случаях

запрос клиента или ответ сервера может быть изменён прокси-сервером в

определённых целях. Также прокси-сервер позволяет защищать клиентский компьютер

от некоторых сетевых атак и помогает сохранять анонимность клиента.

Чаще всего

прокси-серверы применяются для следующих целей:

· Обеспечение доступа с компьютеров локальной сети в Интернет.

· Кэширование данных: если часто происходят обращения к одним и тем

же внешним ресурсам, то можно держать их копию на прокси-сервере и выдавать по

запросу, снижая тем самым нагрузку на канал во внешнюю сеть и ускоряя получение

клиентом запрошенной информации.

· Сжатие данных: прокси-сервер загружает информацию из Интернета и

передаёт информацию конечному пользователю в сжатом виде. Такие прокси-серверы

используются в основном с целью экономии внешнего сетевого трафика клиента или

внутреннего — компании, в которой установлен прокси-сервер.

· Защита локальной сети от внешнего доступа: например, можно

настроить прокси-сервер так, что локальные компьютеры будут обращаться к

внешним ресурсам только через него, а внешние компьютеры не смогут обращаться к

локальным вообще (они «видят» только прокси-сервер). См. также NAT.

· Ограничение доступа из локальной сети к внешней: например, можно

запретить доступ к определённым веб-сайтам, ограничить использование интернета

каким-то локальным пользователям, устанавливать квоты на трафик или полосу

пропускания, фильтровать рекламу и вирусы.

· Анонимизация доступа к различным ресурсам. Прокси-сервер может

скрывать сведения об источнике запроса или пользователе. В таком случае целевой

сервер видит лишь информацию о прокси-сервере, например, IP-адрес, но не имеет

возможности определить истинный источник запроса. Существуют также искажающие

прокси-серверы, которые передают целевому серверу ложную информацию об

истинном пользователе.

· Обход ограничений доступа. Прокси-серверы популярны среди

пользователей стран, где доступ к некоторым ресурсам ограничен законодательно и

фильтруется.

Прокси-сервер, к

которому может получить доступ любой пользователь сети интернет, называется

открытым.

Web-сервер

Веб-сервер — это сервер, принимающий HTTP-запросы от клиентов, обычно

веб-браузеров, и выдающий им HTTP-ответы, обычно вместе с HTML-страницей,

изображением, файлом, медиа-потоком или другими данными.

Веб-сервером

называют как программное обеспечение, выполняющее функции веб-сервера, так и

непосредственнокомпьютер (см.: Сервер (аппаратное обеспечение)), на котором это

программное обеспечение работает.

Веб-серверы могут

иметь различные дополнительные функции, например:

· автоматизация

работы веб страниц;

· ведение

журнала обращений пользователей к ресурсам;

· аутентификация

и авторизация пользователей;

· поддержка

динамически генерируемых страниц;

· поддержка

HTTPS для защищённых соединений с клиентами.

Часто на компьютере

вместе с веб-сервером устанавливается также и почтовый сервер.

.3

Настройка программы лицензии «КОМПАС»